[AWS] ConoHa 에서 AWS 로 이전하면서 느낀점 1. 서버이야기 | Posted on 2019. 9. 21. 17:00

음..

2를 쓸지는 모르겠지만, 일단 1로..

기존에 사용하던 ConoHa Wing 과 ConoHa DB 서버를 버리고, AWS Lightsail 과 AWS RDS 로 이전하는 작업을 진행하였습니다.

기존의 생각은 라이트세일과 라이트세일에서 제공하는 DB 서버를 사용하려고 하였으나..

제가 사용하는 MariaDB가 존재하지 않는 관계로..

기존 목표에서 RDS로 전향하였습니다.

MySQL 은 좀 그렇고..

( 이걸 쓰느니, 차라리 오라클이 더 좋지 않나.. 라는 생각이.. )

PostgreSQL 은 사용해본적이 없기 때문에 패스..

그래서 현재 이전시킨 사이트의 경우 이렇게 구현되어있습니다.

라이트세일, 라이트세일 DNS, RDS

라이트세일은 VPS 사용해보신분들이라면 문제없이 사용이 가능할것이고, 라이트세일에서 RDS 로 접속을 할때 에러사항이 좀 있습니다.

그건 VPC 피어링을 한다 하더라도, 프라이빗 내트워크에 접속이 불가능하다는것.

( 이거 때문에 거의 하루 날린거 같네요. )

AWS 의 구조가 어떻게 되어있는지 모르기 때문에, 그냥 연결기능이라고 하니, 내부네트워크가 합쳐지거나 그런거겠거니.. 하고서 피어링을 하고서 연결을 하니 실패합니다.

검색을 해보니, 라이트세일에서 피어링후 접속을 해보면 된다고 하는데, 이건 바로 위에서 처음에 시도해본거였으니 패스..

( 과거에는 됬을지도 모릅니다. )

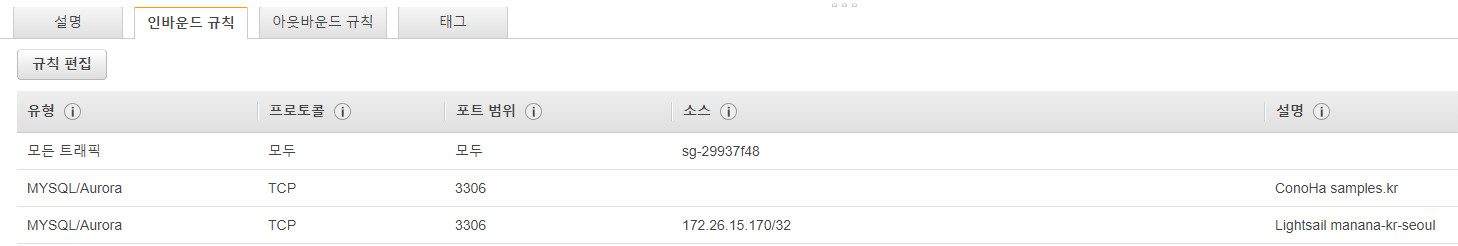

그래서 더 검색을 해보니, 보안그룹에서 DB 포트를 0.0.0.0/0로 열라고 하더군요.

https://docs.aws.amazon.com/ko_kr/vpc/latest/userguide/VPC_SecurityGroups.html

VPC의 보안 그룹 - Amazon Virtual Private Cloud

VPC의 보안 그룹 보안 그룹은 인스턴스에 대한 인바운드 및 아웃바운드 트래픽을 제어하는 가상 방화벽 역할을 합니다. VPC에서 인스턴스를 시작할 때 최대 5개의 보안 그룹에 인스턴스를 할당할 수 있습니다. 보안 그룹은 서브넷 수준이 아니라 인스턴스 수준에서 작동하므로 VPC에 있는 서브넷의 각 인스턴스를 서로 다른 보안 그룹 세트에 할당할 수 있습니다. 시작할 때 특정 그룹을 지정하지 않으면 인스턴스가 자동으로 VPC의 기본 보안 그룹에 할당됩니다. 각

docs.aws.amazon.com

위의 문서를 보면 아시겠지만..

0.0.0.0/0 으로 포트 개방 할거 같으면, 방화벽을 왜 써;;

( 해커들이 개꿀.. 하면서 미친듯이 어택땅 하겠지.. )

0.0.0.0/0 으로 설정하면 모든 외부 접속 허용이기 때문에, VPC 연결 안해도 됩니다.

( 왜냐면 프라이빗이 아니라 퍼블릭으로 접속을 시도하기 때문에;; )

실제로 0.0.0.0/0 으로 설정하는 경우 정상적으로 접근이 가능한데, 이건 제가 원하는 방식이 아니기 때문에 패스..

제가 주로 사용하는 방법은 화이트리스트 방식이라서;;

( 서버를 지난 약 10년? 가까이 운영해본 경험상 블랙리스트보다는 화이트리스트가 좋은.. 다 막아두고 내 IP 만 뚫어서 써야지.. )

그래서 퍼블릭에 방화벽 뚫어서 쓸까 고민을 엄청 했는데요.

보안그룹에 라이트세일의 프라이빗 IP 를 입력하니까 되더군요.

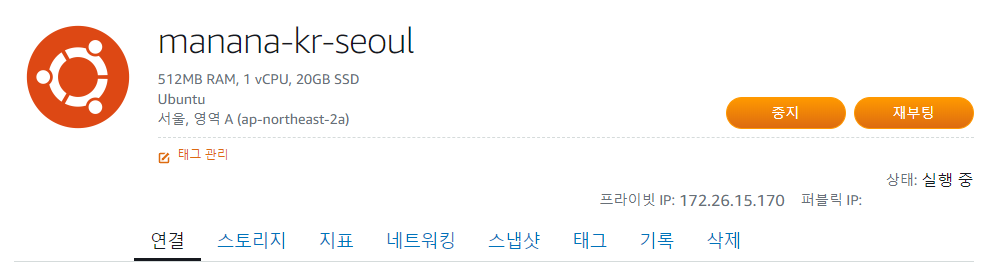

라이트세일에 보면 저렇게 프라이빗 IP 라고 172. 으로 시작되는 IPv4가 있을겁니다.

저 IP 주소를 보안그룹 인바운드 규칙에 넣어주시면 라이트세일에서 VPC 를 통해, RDS로 접속이 가능하게 됩니다.

하나의 IP 주소만 허용할거기 때문에 뒤에 /32 를 함께 입력합니다.

아마도 AWS 의 VPC와 라이트세일의 VPC가 각기 별개로, 피어링을 한다는게 두개의 VPC를 합치는것이 아닌, 선으로 연결하는 개념인거 같네요.

( 문제는 리전이 늘어나면 늘어날수록 RDS 연결을 위한, 라이트세일 리전 IP를 계속 입력해야한다는건데;; )

ps. AWS 에는 ACM 이라는 인증서 발급 서비스가 있습니다.

https://aws.amazon.com/ko/certificate-manager/

AWS Certificate Manager - Amazon Web Services(AWS)

AWS Certificate Manager는 웹 사이트 또는 애플리케이션에 대한 SSL/TLS 인증서를 취득하는 데 필요한 시간 소모적이고 오류가 발생하기 쉬운 단계를 없애줍니다. 키 페어 또는 CSR(Certificate Signing Request)을 생성하거나, CSR을 인증 기관에 제출하거나, 취득한 인증서를 업로드 및 설치할 필요가 없습니다. AWS Management Console에서 클릭 몇 번으로 AWS에서 신뢰할 수 있는 SSL/TLS 인

aws.amazon.com

근데, 이 ACM 을 사용하기 위해서는 CloudFront 나 ELB 를 써야한다고 하는군요.

검색해보면 라이트세일 DNS도 로드밸런서를 통해서 인증서를 사용 할 수 있다고하는데..

문제는 로드밸런서 쓸일이 없;;

( 그렇다고 인증서 하나 때문에 로드밸런서 추가하기도 좀;; )

개인적으로 Route53 에서 연결 할 수 있겠지~ 생각을 했는데, 검색해보니 DNS 에서는 연결을 안해주나보네요.

Route53 의 응답 시간 기반 리전 라우팅은 사용 할 계획이 있는데, 리전별 로드밸런서는 사용할 계획이 없어서;;

ps2. 일단 여러가지 가지고 있던 서버와 서비스 중에서 하나만 옴겨보면서 테스트를 해봤습니다.

나머지도 하나 하나 옴겨보면서 특이사항이 있으면 적을 예정입니다.

없으면 여기서 끝.

일단 애드센스랑이 다 달려있어서 그런가, 속도 체감은 그렇게 크지 않은거 같습니다.

하지만 옴기는 이유가 그런게 아닌, 글로벌 서비스 구현이라..